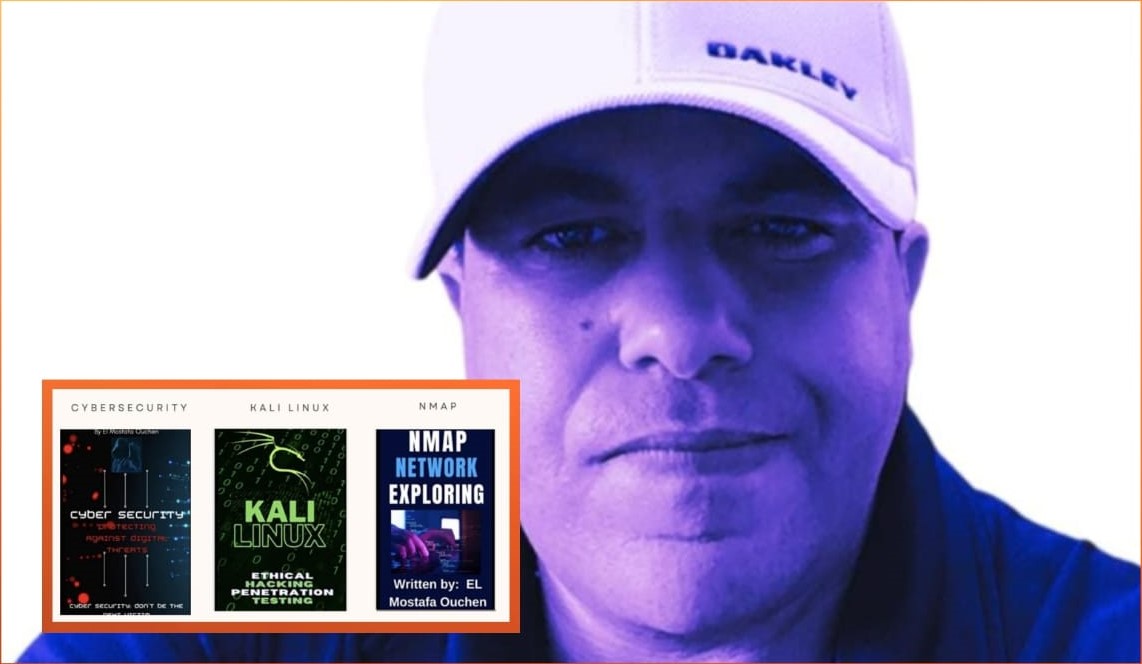

صدرت لمصطفى أوشن المهندس المغربي المقيم بالولايات المتحدة الأمريكية منذ سنوات ثلاثة كتب باللغة الإنجليزية، تتمحور عموما حول الأمن السيبراني، مقدما مجموعة من أدوات "الهاكر" والتقنيات الشائعة الاستخدام في الصناع، بما في ذلك تحليل نقاط الضعف واستغلاله وتكسير كلمات المرور وتشفيرها واختراق تطبيقات الويب والقرصنة اللاسلكية، إضافة إلى أمن الشبكة والتهرب والتدابير المضادة.

ويتحدث أوشن عن اختبار الاختراق الذي يتضمن محاكاة هجوم حقيقي على نظام كمبيوتر لتحديد نقاط الضعف التي يمكن للمهاجمين استغلالها. وغالبًا ما يستخدم المتسللون مجموعة متنوعة من التقنيات والأدوات لتحقيق أهدافهم، ويستخدم مختبرو الاختراق تقنيات وأدوات مماثلة لتحديد نقاط الضعف قبل أن يتم استغلالها.

وقدم الكاتب بعض التقنيات والأدوات الشائعة المستخدمة في اختبار الاختراق:

أولا: الهندسة الاجتماعية، وتتضمن خداع الأشخاص لإفشاء معلومات حساسة، مثل كلمات المرور أو بيانات الاعتماد الأخرى. إذ يمكن تنفيذ هجمات الهندسة الاجتماعية من خلال وسائل مختلفة، مثل رسائل البريد الإلكتروني المخادعة أو المكالمات الهاتفية أو الوصول المادي إلى النظام.

ثانيا: فحص الشبكة ويستخدم مختبرو الاختراق أدوات مسح الشبكة لتحديد المنافذ والخدمات ونقاط الضعف المفتوحة على الشبكة المستهدفة. يمكن أن تساعد هذه الأدوات أيضًا المختبرين في تحديد طوبولوجيا الشبكة وتكوينات الجهاز.

ثالثا: فحص الثغرات الأمنية وهي أدوات فحص الثغرات الأمنية وآلية تبحث عن نقاط الضعف المعروفة في البرامج والأنظمة. ويمكن لهذه الأدوات أن تحدد بسرعة نقاط الضعف المحتملة التي يمكن للمهاجمين استغلالها.

رابعا: الاستنشاق وتستخدم أدوات الاستنشاق لاعتراض حركة مرور الشبكة وتحليلها. ويمكن استخدام هذه التقنية لتحديد المعلومات الحساسة ، مثل بيانات اعتماد تسجيل الدخول أو البيانات السرية الأخرى.

خامسا: البرامج الضارة وهي برامج مصممة لإلحاق الضرر بنظام أو استغلاله. وقد يستخدم مختبرو الاختراق البرمجيات الخبيثة لاختبار أمان النظام أو لمحاكاة هجوم في العالم الحقيقي.

بشكل عام، يوضح أوشن في اتصال مع جريدة "أنفاس بريس" أن مختبري الاختراق يستخدمون مجموعة من التقنيات والأدوات لتحديد نقاط الضعف والضعف في أنظمة الكمبيوتر. ومن من خلال تحديد هذه الثغرات الأمنية، يمكن للمؤسسات اتخاذ خطوات لتعزيز أمنها والحماية من هجمات العالم الحقيقي.

خلاصة الكتب الثلاثة لمصطفى أوشن والمتاحة على شبكة الإنترنيت لاقتنائها، هي مجموعة من النصائح والأدوات للتدقيق الأمني واستخدام بعض الخيارات التقنية لتفادي أي اختراق للأنظمة المعلوماتية.